Các mức bảo mật tường lửa Firewall Cisco ASA là gì?

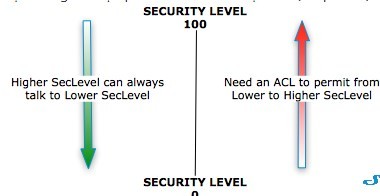

Mức độ bảo mật của Cisco ASA được sử dụng để xác định cách lưu lượng truy cập được khởi tạo từ một giao diện được phép trở về từ một giao diện khác. Các giao diện bảo mật Cisco mức cao hơn có thể bắt đầu lưu lượng truy cập đến mức thấp hơn mà không cần danh sách truy cập.

Sản phẩm tiêu biểu: Firewall Cisco ASA5506 , Firewall Cisco ASA5508

Bất kỳ lưu lượng truy cập nào quay trở lại từ một mức độ truyền thông cao hơn bắt đầu được phép truyền qua từ mức độ bảo mật thấp hơn đến cao hơn. Cài đặt mức độ bảo mật Cisco trên giao diện càng cao thì càng đáng tin cậy hơn.

Danh mục sản phẩm tiêu biểu: Cisco Firewall

Khi định cấu hình firewall Cisco, không có danh sách truy cập nào được yêu cầu cho lưu lượng truy cập từ giao diện mức bảo mật cao để chuyển qua giao diện mức bảo mật thấp. Và lưu lượng truy cập trở lại cho cấp độ cao đến mức thấp được phép chuyển dựa trên nó đáp ứng các tiêu chí dự kiến trong các bảng dịch ASA.

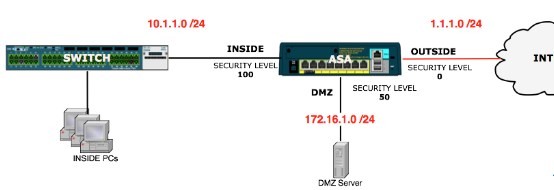

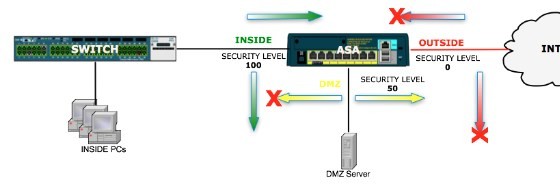

Cisco ASA cho phép lưu lượng truy cập truyền từ mạng đáng tin cậy đến mạng không tin cậy, nhưng không cho phép lưu lượng ngược lại. Mỗi giao diện phải có mức bảo mật từ 0 – thấp nhất đến 100 – cao nhất.

Ví dụ, bạn nên gán mạng an toàn nhất của bạn như mạng chủ bên trong, lên cấp 100. Trong khi mạng bên ngoài được kết nối với Internet có thể là cấp 0. ASA chặn lưu lượng truy cập từ giao diện có cài đặt thấp hơn đi qua giao diện với cao hơn cài đặt.

Để minh họa, hãy xem xét một kịch bản chung mà giao diện bên trong có một số cấp độ bảo mật là 100 và bên ngoài có mức 0. ASA cho phép lưu lượng truy cập truyền từ bên trong ra bên ngoài; tuy nhiên, ASA ngăn chặn lưu lượng bắt đầu từ bên ngoài vào bên trong vì bên trong có mức bảo mật cao hơn và không có Danh sách truy cập.

Sau đây là các mức bảo mật chính được tạo và sử dụng trên Cisco ASA:

Cấp độ bảo mật 100

Mức cao nhất có thể và đáng tin cậy nhất, nó được mặc định sử dụng bởi giao diện bên trong.

INSIDE interface

int vlan 1

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

Cấp độ bảo mật 0

Mức thấp nhất có thể, không đáng tin cậy nhất, nó được sử dụng bởi giao diện bên ngoài theo mặc định.

OUTSIDE interface

interface Vlan 666

nameif outside

security-level 0

ip address 1.1.1.1 255.255.255.248

Cấp độ bảo mật 1–99

Có thể được gán cho bất kỳ giao diện nào khác trên ASA. Trên một tường lửa ASA có ba hướng, bên trong thường là 100, bên ngoài là 0, và giao diện DMZ interface là 50.

DMZ interface

interface vlan 300

nameif dmz

security-level 50

ip address 172.16.1.1 255.255.255.0

Bảo vệ các điểm cuối của bạn, ngăn chặn xâm phạm

Kết nối các thiết bị một cách an toàn

Bảo vệ an toàn các điểm cuối cho những người truy cập mạng từ xa. Xác minh tính toàn vẹn và chỉ cho phép thiết bị tin cậy kết nối.

Ngăn chặn phần mềm độc hại

Bảo vệ tổ chức của bạn. Liên tục giám sát điểm cuối nhằm phát hiện các cuộc tấn công nâng cao và ngăn không cho chúng xảy ra.

Điều tra sự cố

Nhanh chóng xác định phạm vi và khắc phục sự cố trước khi ảnh hưởng đến mạng của bạn. Xem thông tin chuyên sâu về hoạt động trên khắp các điểm cuối của bạn.

Kết luận:

Cisco: Công ty dẫn đầu về bảo mật điểm cuối. Firewall Cisco bắt đầu với danh mục đầu tư tốt nhất, trên nhiều lĩnh vực công nghệ bảo mật hơn so với bất kỳ nhà cung cấp nào khác. Mỗi sản phẩm trong danh mục đầu tư của thiết bị tường lửa Cisco đều ở dạng kiến trúc tổng hợp. Có gói bảo mật điểm cuối đơn giản, mở và tự động.

Tham khảo bài viết hữu ích:

Các dòng thiết bị firewall Cisco tốt nhất

Firewall là gì? 8 mẫu thiết bị tường lửa bạn nên mua bây giờ?