Cấu hình Firewall Cisco

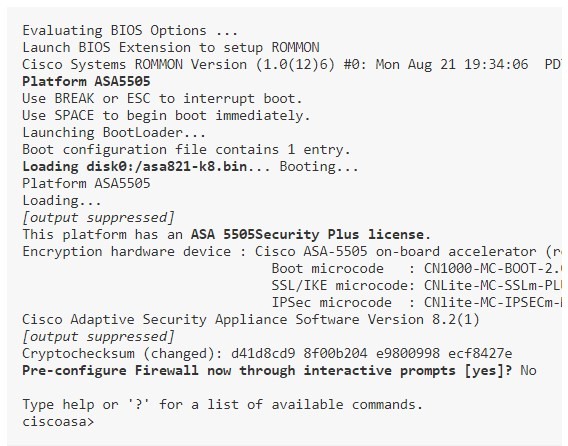

Trước khi xử lý bất kỳ thủ tục cấu hình cụ thể nào cho thiết bị an ninh firewall Cisco, bạn cần hiểu một tập hợp các khái niệm cơ bản. Ví dụ hình 1 cho thấy một bản tóm tắt của quá trình khởi động cho một thiết bị firewall Cisco ASA 5505 có cài đặt gốc chưa được thay đổi. Sau khi tải thành công ảnh hệ điều hành, một lời nhắc cung cấp một cấu hình sẵn tương tác của thiết bị bằng cách sử dụng các menu được trình bày. Bạn không cần phải phân tích tùy chọn này vì nó cung cấp ít sự linh hoạt.

Danh mục các sản phẩm: thiết bị firewall cisco

Dấu nhắc ban đầu sau khi hoàn thành khởi động là ciscoasa>, trong đó ciscoasa là tên máy chủ mặc định cho thiết bị. Biểu tượng > mô tả rằng chế độ EXEC hoặc nonprivileged được đặt đúng chỗ, có nghĩa là một tập hợp hạn chế các tác vụ có thể được thực hiện.

Sản phẩm tiêu biểu: Firewall Cisco ASA5506 , Firewall Cisco ASA5508

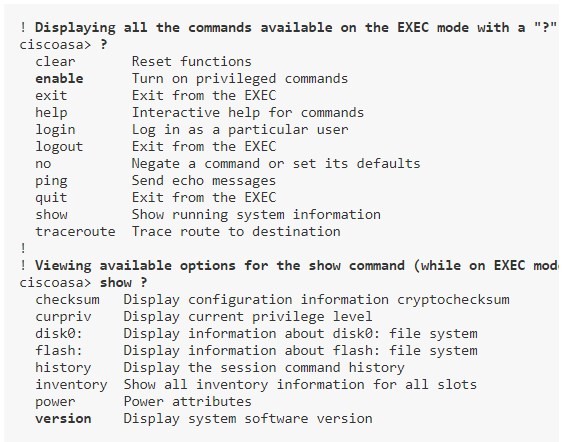

Việc sử dụng dấu hỏi ( ? ), Như được minh họa trong Ví dụ hình 2, cho thấy các lệnh có sẵn trong một chế độ CLI đã cho. Gõ ? sau một lệnh, chẳng hạn như hiển thị? , hiển thị các tham số được hỗ trợ cho lệnh này. Trợ giúp CLI này rất hữu ích, nhanh chóng trở thành một phần của cuộc sống hàng ngày cho bất kỳ ai làm việc với thiết bị Cisco.

Tóm tắt trình tự khởi động cho ASA

Các lệnh có sẵn trên chế độ ASA exec (Nonprivileged)

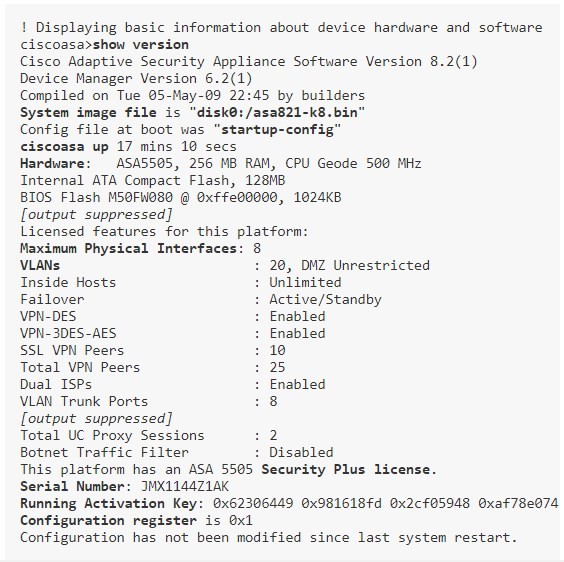

Ví dụ dưới đây hiển thị thông tin tóm tắt thu được với lệnh hiển thị phiên bản . Dữ liệu được trả về sau khi thực thi bao gồm các phiên bản hệ điều hành và các thành phần phần cứng, các tính năng được cấp phép, số sê-ri và thậm chí cả thời gian hoạt động kể từ lần khởi động lại cuối cùng.

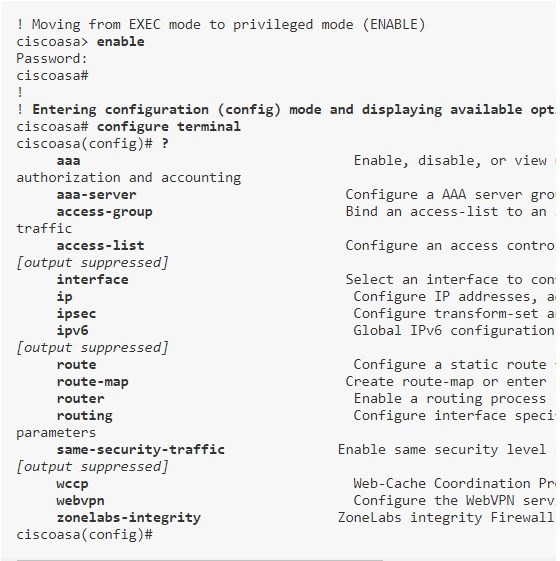

Lệnh enable với mật khẩu BLANK (đối với thiết bị không có cấu hình ban đầu) cung cấp quyền truy cập vào chế độ đặc quyền , được nhận dạng bởi ký hiệu # sau tên máy chủ thiết bị . Điều này được minh họa trong ví dụ hình 3, cũng cho thấy quyền truy cập vào chế độ cấu hình thông qua lệnh cấu hình thiết bị đầu cuối . Một số chế độ cấu hình cụ thể ( aaa , giao diện , ip , bộ định tuyến , vv) được bao gồm trong ví dụ.

CHÚ THÍCH

Tại thời điểm này, bạn được khuyến khích tìm kiếm liên tục các tùy chọn trợ giúp ( ? ) Có sẵn cho một số chế độ cấu hình tồn tại . Theo cách tương tự, nó cũng đáng để bắt đầu chơi với các tham số lệnh show có thể truy cập từ chế độ đặc quyền ASA .

CHÚ THÍCH

Bạn nên sử dụng lệnh bật mật khẩu (ở cấp cấu hình ) để thay đổi mật khẩu BLANK mặc định thành mật khẩu mới do quản trị viên thiết bị xác định. Hành động đơn giản này hạn chế quyền truy cập vào chế độ đặc quyền và do đó quyền phát hành bất kỳ lệnh cấu hình nào.

Lệnh hiển thị mẫu lệnh cho ASA

Chuyển sang chế độ đặc quyền và tùy chọn cấu hình

CHÚ THÍCH

Việc truy cập vào cổng console có thể được điều khiển bằng lệnh giao tiếp nối tiếp xác thực aaa LOCAL, trong đó từ khóa LOCAL có nghĩa là cơ sở dữ liệu người dùng cục bộ được sử dụng để xác thực. Người dùng cục bộ được xác định bằng lệnh tên người dùng , có sử dụng được minh họa trong phần “Truy cập quản lý từ xa tới ASA và FWSM”. Cơ sở dữ liệu người dùng khác được phân tích trong Chương 14, “Nhận dạng trên Tường lửa của Cisco”.

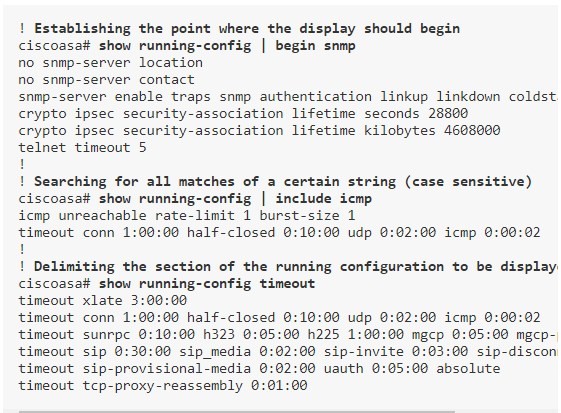

Ví dụ hình 5 minh họa việc sử dụng một số bộ lọc đầu ra CLI (tất cả chúng đều phân biệt chữ hoa chữ thường ), tạo thành một tài nguyên hữu ích. Mẫu đầu tiên sử dụng | bắt đầu lọc và hướng dẫn hệ điều hành bắt đầu hiển thị dòng cấu hình (hoặc lệnh show ), nơi từ khóa được tìm kiếm ( snmp trong trường hợp này) xuất hiện lần đầu tiên.

Bộ lọc thứ hai được minh họa sử dụng | bao gồm tùy chọn, xác định rằng tất cả các dòng của đầu ra lệnh bao gồm một kết quả phù hợp cho chuỗi tìm kiếm sẽ được hiển thị.

Lệnh chạy cấu hình hiển thị hiển thị cấu hình hoạt động của thiết bị và thường dẫn đến một lượng lớn dữ liệu. Các phiên bản gần đây của ASA OS cho phép đầu ra của lệnh này bị phá vỡ trong các khối cấu hình liên quan đến một chủ đề cụ thể. Ví dụ hình 5 minh họa cách sử dụng tài nguyên này để hạn chế đầu ra chỉ cho các lệnh liên quan đến thông tin thời gian chờ .

CHÚ THÍCH

Một bộ lọc cổ điển khác là sự kết hợp | loại trừ , chỉ hiển thị các dòng không chứa chuỗi được tìm kiếm. Thậm chí nhiều cụm từ thông dụng phức tạp hơn cũng có thể được xây dựng, và toàn bộ một chương có thể được dành cho chủ đề này, không phải là kế hoạch cho cuốn sách này. Cuốn sách (bắt đầu từ chương này) mang lại nhiều ví dụ về cách sử dụng thực tế, nhưng tinh thần điều tra là tài sản chính mà bạn phải có để hưởng lợi từ những nguồn lực mạnh mẽ này.

Sử dụng bộ lọc đầu ra CLI

CHÚ THÍCH

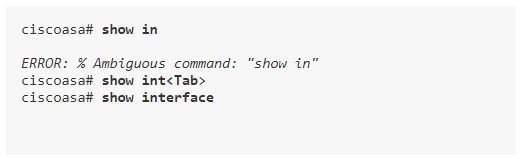

Một tính năng hữu ích của ASA CLI là hoàn thành một lệnh (miễn là nó không rõ ràng) có thể đạt được bằng cách sử dụng phím < Tab >. Nó làm cho cuộc sống dễ dàng hơn nhiều bằng cách giảm thời gian bạn nhập lệnh. Ví dụ, mặc dù hiển thị trong sản xuất một lệnh mơ hồ và một thông báo ERROR phóng viên, hiển thị int, theo sau là phím < Tab > là đủ để xác định rõ ràng lệnh hiển thị giao diện .

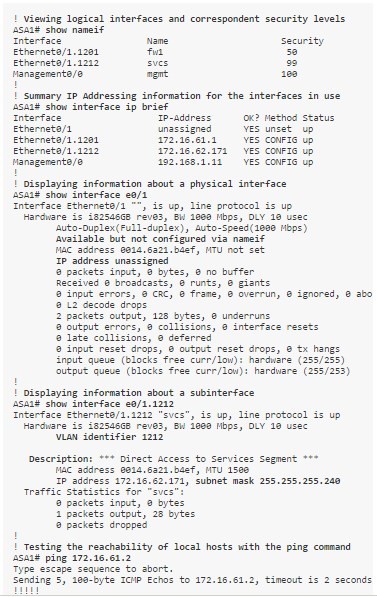

Cấu hình cơ bản cho các thiết bị ASA khác hơn 5505

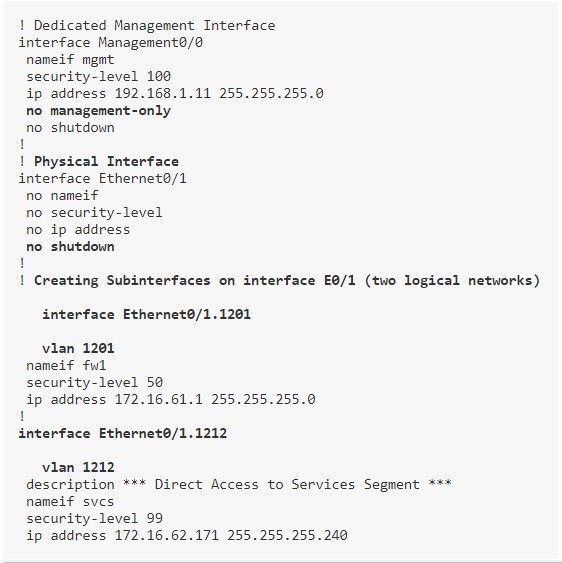

Đã hỗ trợ thiết bị ASA và biết những điều cơ bản về chế độ thực thi lệnh, đã đến lúc kiểm tra một số tác vụ cấu hình giao diện cơ bản:

Vào chế độ cấu hình giao diện và cho phép giao diện truyền và nhận lưu lượng: Chế độ này được biểu thị bằng dấu nhắc (config-if) #. Ở giai đoạn này, lệnh no shutdown cần được đưa ra để loại bỏ giao diện khỏi trạng thái hành chính. Nếu các giao thức con hợp lý đã được cấu hình, thông tin VLAN thích hợp (để khớp với thông tin của công tắc mà tường lửa kết nối đến) sẽ được thêm vào. Bạn cũng có thể thay đổi tốc độ và duplex.

Gán tên logic cho giao diện: Điều này được thực hiện bằng lệnh nameif và tên được cấu hình được sử dụng trong bất kỳ tham chiếu nào trong tương lai tới giao diện. (Nó thường dễ dàng hơn để nhớ ý nghĩa logic của một giao diện hơn là vật lý.)

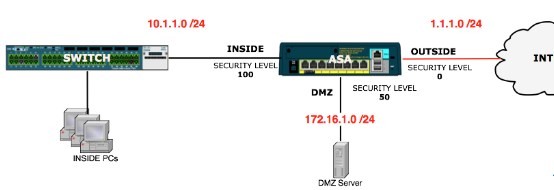

Gán mức độ bảo mật cho giao diện: Để phản ánh mức độ tin cậy của giao diện tường lửa đã cho, Cisco đã giới thiệu trong những ngày đầu của Tường lửa PIX khái niệm về Mức độ bảo mật. Giá trị của Security Level (hoặc đơn giản là sec-lvl) dao động từ 0 đến 100, trong đó giá trị cao nhất có thể, 100, được sử dụng cho mạng đáng tin cậy nhất dưới sự điều khiển tường lửa, theo mặc định, được gọi bên trong. Ngược lại, tên bên ngoài được dành riêng cho mạng ít tin cậy hơn (thường là kết nối với Internet) và, theo mặc định, giá trị 0 được gán cho sec-lvl của nó.

Chỉ định một địa chỉ IP cho giao diện: Bạn có thể thực hiện điều này thông qua các phương tiện tĩnh hoặc động bằng cách sử dụng lệnh ip address .

Cấu hình cơ bản ASA5510

Xem thông tin về giao diện ASA

Cấu hình Firewall ASA 5505

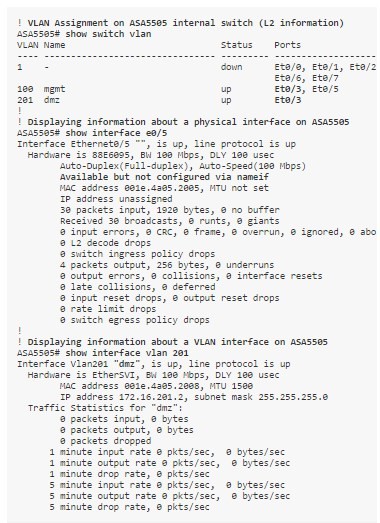

ASA 5505, mẫu máy nhỏ nhất có sẵn tại thời điểm cuốn sách này được viết, đi kèm với một chuyển mạch Ethernet nhúng và có một số đặc điểm liên quan đến thiết lập ban đầu. Các mô hình ASA khác chỉ có giao diện định tuyến. Các khía cạnh hoạt động xứng đáng được chú ý đặc biệt được thảo luận trong phần này.

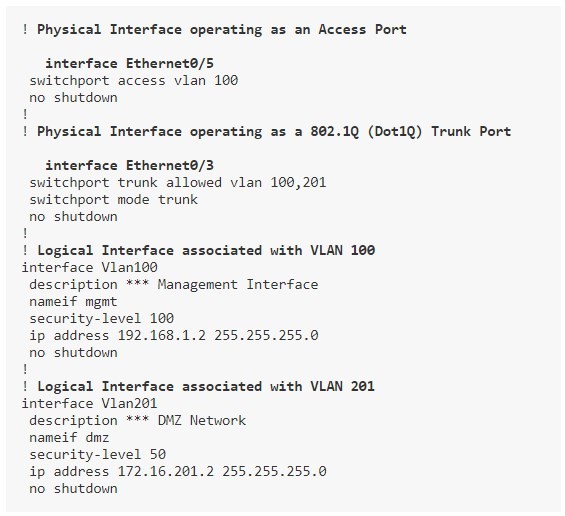

Hình 2 cho thấy một cấu trúc liên kết mẫu phục vụ như là cơ sở để khám phá nền tảng ASA 5505. Các giao diện vật lý có thể được cấu hình trong chế độ truy cập hoặc thân cây , như được đăng ký trong Ví dụ hình 8. (Điều này giống như bất kỳ cấu hình chuyển mạch Cisco Catalyst nào.) Mỗi VLAN được cho phép trên thân cây IEEE 802.1Q phải được định nghĩa rõ ràng ở cấp độ giao diện vật lý (lệnh switchport trunk vlan ) và các thuộc tính lôgic tương ứng ( nameif , sec-lvl , và vân vân) được cấu hình theo giao diện VLAN liên kết .

CHÚ THÍCH

Một giao diện VLAN còn được gọi là Giao diện ảo chuyển mạch (SVI ) và đại diện cho đối tác lớp 3 của L2 VLAN. Trên các thiết bị chuyển mạch Catalyst, phần L2 phải được xác định bằng các lệnh Vlan . Trên ASA, lệnh này không có sẵn, và việc gán một cổng cho một VLAN ( lệnh switchport access vlan ) hoặc việc thêm VLAN vào một thân cây Dot1Q đã tạo ra định nghĩa L2.

Ví dụ hình 9 liên quan đến hình 2 và ghi lại các lệnh được sử dụng để xác minh các VLAN tồn tại và các cổng được gán của chúng. Các đầu ra điển hình của các tùy chọn giao diện hiển thị ( giao diện vật lý và giao diện vlan ) được đăng ký trong ví dụ này, cũng hiển thị tên máy chủ thay đổi cho công cụ ( ASA 5505 thay vì ciscoasa mặc định ).

CHÚ THÍCH

Các lệnh cấu hình được phát hành trên CLI được lưu trữ trong RAM (khi chạy-config ) và ngay lập tức trở thành hoạt động. Để có sẵn sau khi khởi động lại bộ định tuyến, các lệnh này cần được chuyển sang cấu hình khởi động (được lưu trữ trong RAM không biến đổi hoặc, một thời gian ngắn, NVRAM). Điều này được thực hiện với lệnh copy running-config startup-config hoặc với bộ nhớ viết phiên bản cũ nổi tiếng .

Làm thế nào để cấu hình firewall Cisco ASA mức độ bảo mật?

INSIDE interface

int vlan 1

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

OUTSIDE interface

interface Vlan 666

nameif outside

security-level 0

ip address 1.1.1.1 255.255.255.248

DMZ interface

interface vlan 300

nameif dmz

security-level 50

ip address 172.16.1.1 255.255.255.0

Các từ khóa: firewall cisco, thiết bị firewall cisco, cấu hình firewall cisco, cisco firewall asa5506-k9, firewall cisco asa, báo giá firewall cisco asa5550, giá firewall cisco asa5505, firewall cisco asa5505 ul bun k9, firewall cisco asa5510

Tham khảo bài viết hữu ích:

Firewall là gì? 8 mẫu thiết bị tường lửa bạn nên mua bây giờ?

Tìm hiểu về firewall – sự khác nhau giữa firewall cứng và mềm là gì?